Bezpečnostní výzkumníci ze Singapurské univerzity technologií a designu nedávno zveřejnili zprávu o nové sadě bezpečnostních chyb v softwarových balíčcích Bluetooth u několika komerčních produktů. Tyto zranitelnosti, známé pod souhrnným názvem BrakTooth, umožňují útočníkům zmrazit zařízení nebo v nejhorším případě spustit škodlivý kód a ovládnout celé zařízení.

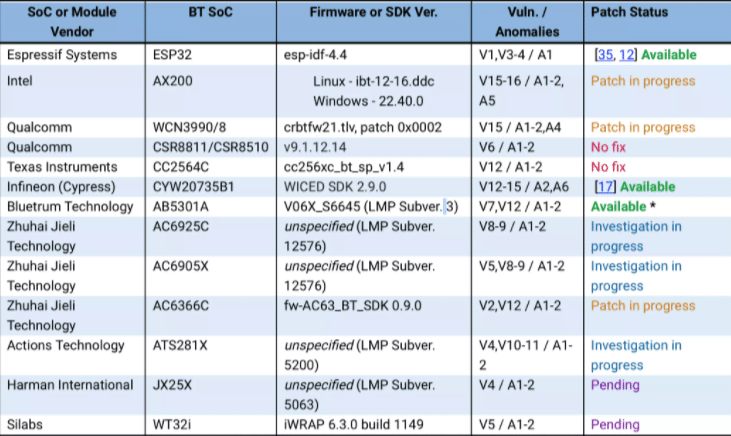

Zranitelností je celkem 16, které byly souhrnně nazvány „BrakTooth“. Ty ohrožují širokou škálu zařízení, která se spoléhají na Bluetooth při připojení k externím zařízením. Chyby se týkají čipů předních značek, jako jsou Qualcomm, Intel a Texas Instruments.

Minimálně 1400 různých zařízení je v ohrožení

Bylo potvrzeno, že bezpečnostní chyby se týkají 1400 chytrých telefonů, notebooků, klávesnic, sluchátek a dalších zařízení podporujících technologii Bluetooth. „Vzhledem k tomu, že softwarový zásobník Bluetooth je často sdílený napříč mnoha produkty, je vysoce pravděpodobné, že mnoho dalších produktů je postiženo zranitelnostmi BrakTooth.“ uvedli výzkumníci.

Výše poškození, které je možné těmito vadami způsobit, závisí na typu zařízení s čipovou sadou. Některá zařízení mohou být poškozena až po odeslání speciálně vytvořeného paketu do vadného čipu. Nejhorší zranitelností, kterou výzkumníci našli, je CVE-2021-28139. Ta umožňuje vzdáleným útočníkům spustit vlastní škodlivý kód na zranitelných zařízeních prostřednictvím paketů Bluetooth LMP.

Podle výzkumného týmu se CVE-2021-28139 týká chytrých a průmyslových zařízení postavených na deskách ESP32 SoC společnosti Espressif Systems, ale problém jistě ovlivní mnoho dalších produktů.

Výzkumníci se ale obávají, že někteří prodejci nejsou zrovna ochotni všechny tyto problémy opravit, což by byl jistě náročný úkol. Bylo ale potvrzeno, že prodejci byli o těchto problémech informováni již před několika měsíci před zveřejněním zjištění.

Jak se možným útokům bránit

„Výzkumníci zdůrazňují, že v certifikaci Bluetooth chybí základní testy, které by ověřovaly bezpečnost zařízení Bluetooth Low Energy (BLE). Rodina zranitelností BrakTooth se k tomuto problému vrací a znovu ho zdůrazňuje v případě starších, ale přesto hojně využívaných implementací klasického protokolu Bluetooth (BR/EDR).“ k situaci uvedla Internetová bezpečnostní společnost Malwerbytes.

„Uživatelům bychom doporučili vypnout Bluetooth na zařízeních, která jej nepotřebují. Tímto způsobem můžete zabránit útočníkům v odesílání chybných paketů LMP. Vzhledem k tomu, že BrakTooth je založen na protokolu Bluetooth Classic, musel by být útočník v rádiovém dosahu cíle, aby mohl útoky provést. V bezpečném prostředí lze tedy Bluetooth povolit.“